El modelo de Administración electrónica se basa en gran medida en su garantismo jurídico que condiciona enormemente su marcotécnicas. Dentro de este esquema, uno de los puntos más polémicos (si no es el más polémico) es el uso del Certificado Digital obligatorio de manera casi ubicua en las Administraciones Públicas. Más allá de mi opinión (no muy positiva) sobre esta materia, esta decisión ha sido fuente de no pocos problemas y confusión no solo para los usuarios, sino para las propias administraciones públicas. Así que en este post vamos a tratar de señalar cómo funciona este modelo, qué problemas causa en la actualidad, cómo se puede minimizar su impacto y los riesgos a futuro.

Ponga un certificado en su vida.

El modelo de Administración electrónica en España optó en su día por el uso del certificado digital. La idea es la de preservar la seguridad jurídica que debe prevalecer en toda relación con la Administración, de manera que:

- Se evita el riesgo de fraude o usurpación de identidad en lugar de las Administraciones (el Phising)

- Se garantiza la veracidad del contenido publicado en la web

- Se asegura que la comunicación entre administraciones y ciudadanos son fiables, secretas y directas

- Se evitan problemas de repudio.

Todos estos principios son lógicamente fundamentales. El problema (a mi juicio) está en que, sin saber quién participó en esta decisión, parece fruto de alguien que no conoce el funcionamiento tecnológico y que ha igualado todas las condiciones a máximo para todos los casos. Es decir, en lugar de dejar la comunicación encriptada con certificado a los puntos donde se va a realizar una transacción concreta, momento en el cual la información relativa a ese proceso debería ser asegurada, se optó por el modelo de sedes electrónicas en las que se incluyen todos los documentos y servicios de una administración, que están certificadas desde su home. Es el equivalente a tener completamente cifrada una tienda web desde su portada, en lugar de dejar esto para el momento de la compra.

¿Por qué esta estrategia parece inadecuada? Básicamente porque es poner bajo unas condiciones de seguridad aspectos que parecen poco arriesgadas (estoy casi seguro de que la página del ministerio de Industria es la del propio ministerio de Industria) que podrían haberse solventado con otros modelos digitales. Estas condiciones generan una navegación, como poco, más lenta (por el proceso de encriptación y desencriptación), problemas posibles (reales, en nuestro caso) de errores y, en la mayoría de los casos que no aportan valor real al proceso. Posiblemente, centrar la comunicación en los puntos que van a suponer realmente la creación del acto administrativo debería bastar.

El resultado final de toda esta costosísima construcción es, no solo que el procedimiento administrativo digital sea seguro, sino además, como diría Maquiavelo, que lo parezca. Y en este caso, lamentablemente, es seguro, pero no lo parece.

Los principales problemas del certificado digital.

En la actualidad hay dos problemas importantes en cuanto al Certificado de la FNMT: el reconocimiento de la autoridad certificadora por parte de Mozilla y la actualización del Certificado en Chrome.

La fundación Mozilla.

Dado que nadie espera que una persona pueda saber si realmente un certificado es correcto y real, lo normal es que para que se pueda garantizar su legitimidad se necesitan dos requisitos: que la autoridad que lo emite esté reconocida como autoridad por terceros y que el certificado no haya sido revocado ni denunciado por nadie (listas negras). En el caso que nos ocupa, las Administraciones Españolas utilizan los certificados de la FNMT esta es la autoridad certificadora. Ella es la que garantiza que un certificado que emite corresponde a la identidad que respalda y garantiza a los proveedores que esto es así. Esto se hace mediante la inclusión de listas de autoridades, de las que hay dos principales en el uso de particulares: la de microsoft y la de Mozilla. La primera no tiene problemas, Microsoft siempre ha tenido buenas relaciones con las administraciones en España. Esto hace que, igualmente, Chrome se vea beneficiado de ese reconocimiento, dado que, en Windows, es esa la lista que comprueba. Sin embargo, Mozilla no tiene reconocida a la FNMT ¿por qué? No lo sé: he preguntado a través del propio portal (donde me respondieron de muy malos modos que no están para eso), en el portal de transparencia, donde me dijeron que me remitiera a la FNMT y he iniciado un procedimiento de consulta a través de la misma para saber por qué esto es así y qué se ha hecho para resolverlo. Alguien me comentó en twitter que no iban a tardar en lograrlo, pero es que no lo habían solicitado antes. La cuestión es que, este no reconocimiento de la FNMT afecta a Firafox en todas sus versiones y a Chrome en su versión de Linux, lo que genera este tipo de mensaje.

Esto si es muy grave, dado que genera todo lo contrario de lo que debe: inseguridad. Posiblemente haya alguna buena razón para que esto no esté resuelto en 2015, pero lo cierto es que los certificados electrónicos que tienen en sus comercios mis clientes si que son reconocidos por todos los navegadores sin problema, y ni siquiera lo hace un organismo oficial. Dicho de otro modo, por alguna razón, un certificado que compras a una entidad cualquiera a través de cualquier hosting transmite más seguridad que cualquier certificado FNMT en Firefox.

Chrome y la validez del certificado

En el caso de Chrome el problema es diferente: Los certificados de la FNMT hasta marzo de 2015 eran de tipo SHA-1 (fuente FNMT). Por cuestiones técnicas algo complejas, los modelos anteriores de certificado se consideran como inseguros, mientras que los SHA2 si que son seguros. La FNMT ha cambiado estos certificados, pero por el motivo que sea (no he encontrado la respuesta), Chrome no reconoce los certificados como SHA2, sino que se queda con el número antiguo. Esto hace que cuando una persona entra con Chrome a una página de la administración con certificado FNMT (incluso SHA2) da la señal de alerta por ser una conexión insegura (aunque no lo sea). Puede que no sea «culpa» de la FNMT (aunque sólo me pasa con sus certificados), pero desde luego si es un problema que afecta a sus servicios y debería hacer algo por responsabilidad.

Dicho de otro modo, si sumamos la cuota de mercado de Mozilla y Chrome en España en enero de 2015, el 80% de los usuarios al entrar en una sede electrónica de la Administración recibira un mensaje de que el certificado no es seguro. Esto, desde luego, aleja mucho de tranquilizar al usuario en el uso de la Administración electrónica y, muy posiblmente, hará que se usen mucho menos los servicios digitales de lo que podrían.

¿Qué hacer?

El primer paso debería ser, ya que no parece que vaya a cambiar la política de seguridad de comunicaciones web en España, cambiar la actitud de la entidad certificadora. Es absolutamente inadmisible que en 2015 no se encuentre certificada ante Mozilla. Del mismo modo, en mi contacto con el call center de la FNMT, donde decían que se daría máxima difusión al posible reconocimiento por parte de Mozilla, me dio la impresión que entienden que la comunicación debe orientarse sobre todo a los webmasters en lugar de al usuario final. De hecho, que no existan guías, avisos o notificaciones sobre estos problemas en la portada de Ceres da una idea de lo poco orientados al usuario final de la web. No obstante, aunque la causa sea la gestión de la FNMT de su propio reconocimiento, quien sufre por este hecho es básicamente la institución que ha hecho un proyecto a veces millonario de Administración electrónica se usa poco por este problema.

Entre tanto, lo más lógico que deberían hacer todas las administraciones, dado que es un problema común, es poner avisos de los mensajes que pueden aparecer, lo que significan y como eliminarlos. Esto es tan sencillo como poner un mensaje según el navegador, tal y como hace la Plataforma de Contratación del Estado. Avisar del problema y cómo resolverlo restablece la confianza(aunque no totalmente, ¿Cómo te vas a fiar de alguien que te dice que te fies aunque tu navegador te dice que no? ¿acaso no diría lo mismo alguien que esté haciendo phising? ). Avisar de problemas y errores posibles antes de que surjan reduce la fricción en la navegación. Y dado que esto se va a dar en todos los casos en los que se entre en ola primera vez, el tiempo que supone hacer un aviso según el navegador que contribuya a descargar un documento o ver un vídeo está más que bien invertido.

El futuro incierto de los Certificados.

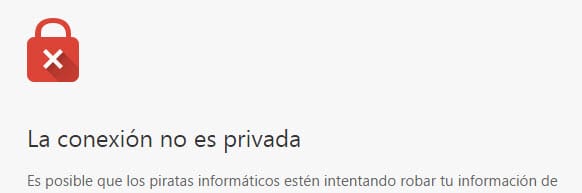

Sin embargo, si esto es incómodo, que lo es, no llega ni a la mitad de lo que puede pasar los próximos meses y años. Por un lado los certificados SHA1 a partir de enero de 2016 (de aquí a poco más de un mes ¡!) aparecerá un mensaje como este:

Es decir, no sé que pueden hacer webmasters, o la propia FNMT, pero dado que Chrome tiene el 60% de la cuota de mercado en España, 6 de cada 10 usuarios recibiran (sin motivo) un mensaje de que su sede electrónica no es segura.

Más allá de esto, está el problema del soporte a Java para los navegadores. El modelo de certificados sustenta sobre todo el sistema de firma electrónica (que es el que garantiza la validez de las comunicaciones entre particular y administración en la web). Esta había sido consideraba neutral (sus propietarios, Sun Microsystems son los creadores de Open Office) hasta que en 2009 fue comprada por Oracle. A partir de ahí todos intuíamos que acabaría pasando lo que efectivamente ha ocurrido: que los principales navegadores no quieren depender de Oracle y de su estrategia empresarial para trabajar (como ha sucedido conAdobe) y están dejando de soportar Java, como acaba de hacer Chrome. Así que podemos asumir que el futuro de Java (y con el de las consolas de firma para la Administración Electrónica) tienen un futuro más que en entredicho, justo cuando acabamos de lanzar el DNI 3.0 para precisamente facilitar la firma. Aunque existen iniciativas de Firma en la nube como Cl@ve, que consideramos muy importantes a futuro, tengo el presentimiento de que no se va a llegar a cubrir la totalidad de sitios web públicos antes de que esto sea un problema real y generalizado.

En resumen, podemos decir que la política de certificación es, como poco, técnicamente poco adecuada por excesiva. Sin embargo lo más inquietante es la cantidad de problemas derivados de este esquema que afectan a la gran mayoría de los usuarios y que, por motivos que se escapan a mi conocimiento por el silencio de la FNMT , y por la falta de medidas individuales de cada portal, genera desconfianza y, muy probablemente, un uso muy inferior de los servicios de e-Administración. Lo más preocupante de todo esto ya no es solamente la situación «no tranquilizadora» pero superable de la actualidad, sino que, en un futuro muy próximo, directamente puede echar por tierra la práctica totalidad de los servicios digitales en España.

3 comentarios en «Certificados digitales y webs públicas: El post definitivo»

[…] de hacer la apuesta por los certificados digitales, las sedes y la firma electrónicas, nos encontramos con un entorno que no parece seguro (aunque lo es), que es muy molesto para el […]

[…] (ni se dirige a mucha gente, ni es muy dinámica), pero es muy segura. Como hemos señalado en otras ocasiones, uno de los problemas de las sedes digitales es haber volcado en ellas contenidos comunicativos en […]

[…] no es nada fácil. Encontrar dónde y cómo preguntar, disponer de los medios para hacerlo, como un certificado, un equipo configurado para que se pueda firmar la solicitud, y que todo vaya bien es relativamente […]